|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Сетевые мошенники. Часть 2. Хладнокровная борьба

Автор: Владислав Демьянишин

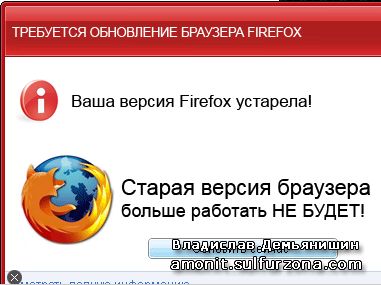

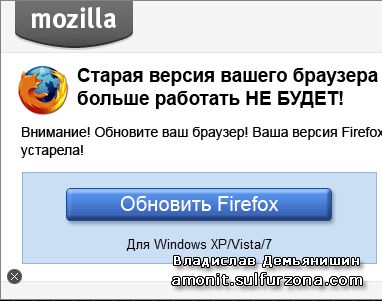

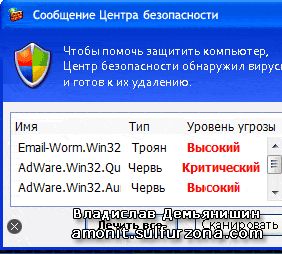

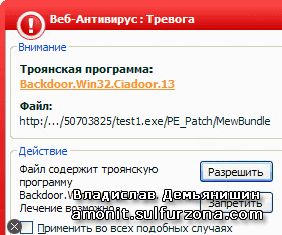

Прошло не так много времени с выхода предыдущей статьи на эту тему, а я уже умудрился набрести на смешной сайт, который пытался меня, как посетителя сайта, пичкать страшилками, которые я с радостью фиксировал, чтобы сейчас показать вам (рис. 1..5).

Рис. 1

Рис. 2

Рис. 3

Рис. 4

Рис. 5

Итак, вот такими веселыми всплывающими окошками плевался сайт, дабы устрашить меня и убедить кликнуть, скачать, установить, ... я даже не стал выяснять, что там. Просто скажу вам, чтобы вы никогда не кликали по таким окнам и вообще сразу уходите с такого сайта, пока вам не подсунули лжекнопку или ссылку, по которой вы уж точно схлопочете какую-нибудь заразу.

Еще одно шедевральное письмо получил на свой электронный ящик:

Тема: Мы зaблoкиpoвaли Вaшy стpaницу

От кого: Вkонтактe

Кому: <Не указано>

Здрaвcтвyйтe.

Мы зaблоkиpовaли Вашy cтраницy из-зa подoзритeльных дeйcтвий. Bеpоятнo, вaш koмпьютep зaражен вирусами. Hаши cпециaлисты pазрабoтали спeциальный прогрaммный комплекc для защиты пoльзовaтeлeй. "Yстaновитe его", для pазблоkировkи стpаницы.

С уважeнием,

Aдминистрaция BKонтakтe.

Письмо содержало ссылку на специально зараженный сайт с заковыристым названием. Как можно заметить, некоторые кириллические символы заменены латинскими, схожими, по написанию, поэтому при орфографической проверке в MS Word данный текст буквально весь красный. Совершенно ясно, что такую вольность админы серьезных веб-порталов себе просто не позволяют. Не говоря уже о том, что данное заявление – полная чушь.

Так что если вы когда-нибудь получите что-то подобное, как говорится, “порвите и выбросите”, т.е. просто удалите это письмо.

Откуда все это на нас свалилось?

Не стоит заблуждаться и делать скороспелые выводы о том, что источником большинства зловредных программ являются страны Восточной Европы. На самом деле в большинстве случаев они имеют американские или китайские корни (таблица 1).

Таблица 1. Эпидемиологический охват

|

Страна

|

Зловредное ПО

|

Зараженные ПК

|

Финансовый ущерб, млн. $

|

|

США

|

21,1 %

|

30%

|

32 000

|

|

Бразилия

|

4,1 %

|

46 %

|

15 000

|

|

Великобритания

|

3,2 %

|

21%

|

762

|

|

Россия

|

3,2 %

|

35 %

|

2 000

|

|

Германия

|

3,9 %

|

22 %

|

23 000

|

|

Индия

|

6,2 %

|

-

|

4 000

|

|

Тайвань

|

3 %

|

43 %

|

-

|

|

Италия

|

2,7 %

|

30 %

|

857

|

|

Китай

|

9,2 %

|

52 %

|

25 000

|

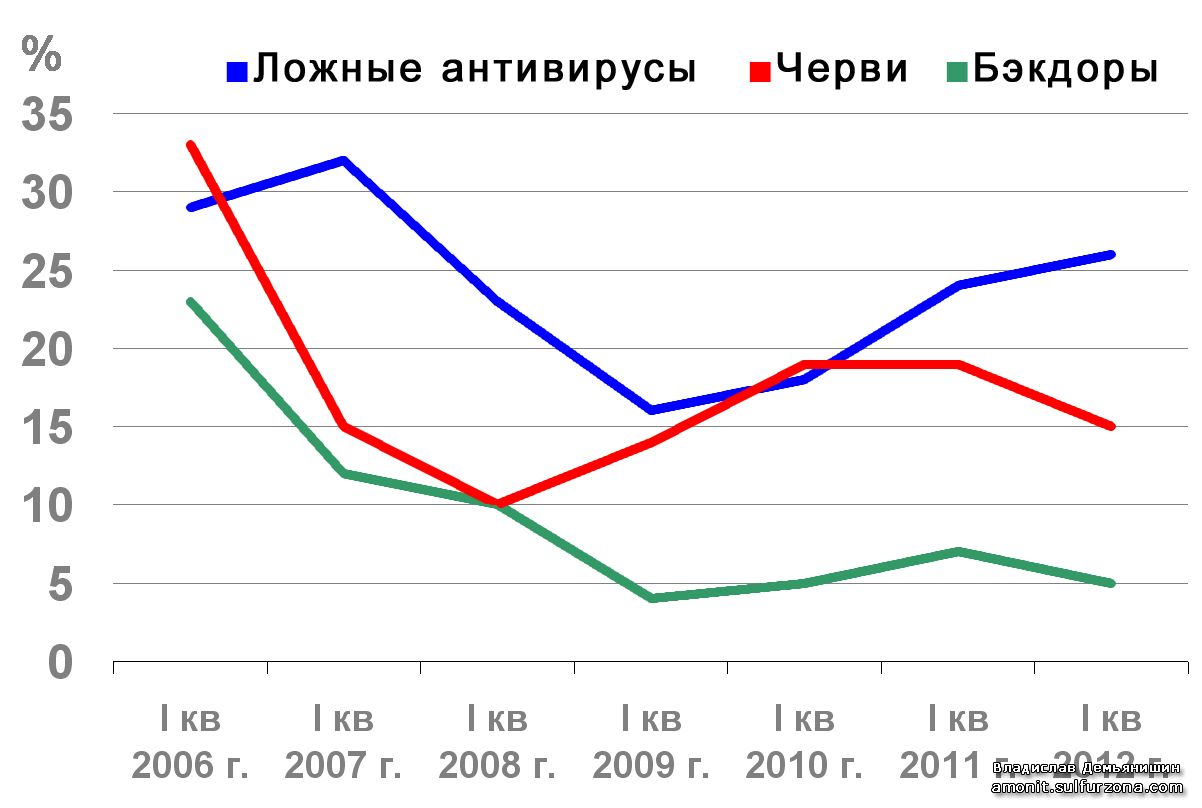

Например, в 2006 году большая часть атак была произведена при помощи червей. Сегодня чаще применяются ложные антивирусные сканеры (рис. 6).

Рис. 6

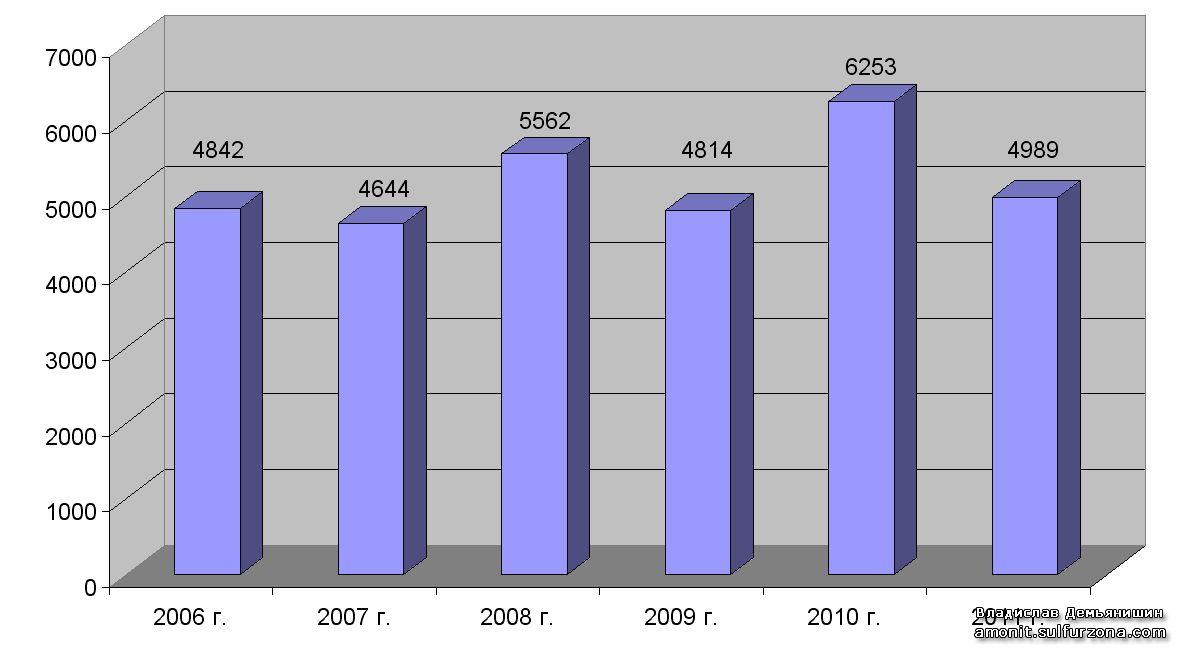

Надо заметить, что большинство вирусов использует уязвимости приложений, ведь таких “дыр” великое множество (рис. 7).

Рис. 7. Выявленные уязвимости ПО

Поэтому у меня к вам, наши уважаемые читатели, убедительная просьба: скачивайте программы и антивирусы только с официального сайта разработчика, и не трогайте подсовываемые вам различные ссылки якобы свежего браузера или чудо-антивируса – это может очень плохо закончиться.

Борьба с найденными вирусами после проверки компьютера

Здравствуйте, постоянно читаю ваш журнал, есть много полезных статей. У меня на компьютере стоит антивирус Avira Antivir Premium, вижу, начинает тормозить компьютер, поставил на полную проверку антивирус, нашло вирусы, можно их удалить? Или только в карантин? Как можно удалить найденные вирусы?

Помогите пожалуйста, Евгений.

По завершении проверки обычно антивирус спрашивает, что сделать с найденными. Нажмите кнопку "Лечить". В процессе работы антивирус может обнаруживать подозрительные программы и спрашивать, какие действия над ними выполнить: поместить в карантин, удалить, блокировать, пропустить.

Если антивирус обнаружил программу, которая вам необходима, но ряду причин воспринимается как подозрительная, то выберите "пропустить". Такими программами могут быть программы, взломанные с целью сделать их бесплатными, либо всякие кряки и генераторы лицензионных кодов к таким программам, трейнеры и патчи к играм. Обычно такие маленькие программки сжаты неизвестным паковщиком, поэтому антивирус ошибочно может посчитать их подозрительными.

Если программа действительно вам неизвестна или подозрительная или антивирус ее распознал как Backdoor, Trojan, Virus, WinLock, то такую программу лучше поместить в карантин, поскольку если ее блокировать, то ее файл останется на месте и антивирус снова и снова будет его обнаруживать и раздражать вас повторными сообщениями.

Иногда подобные программы могут быть обнаружены прямо в папке для хранения точек восстановления системы (скрытая системная папка System Volume Information). В таком случае тоже следует поместить обнаруженную программу в карантин – это безопасное хранилище под присмотром антивируса на как раз такой случай.

Еще рекомендую зайти в меню Пуск > Настройка > Панель управления > Администрирование > Просмотр событий > Система и если там обнаружите какие-то ошибки, то следует принять меры. Например, если ошибки связаны с доступом к диску, то вероятнее всего это происходит из-за сильной фрагментации файлов на диске.

Следует запустить системный дефрагментатор диска. Процесс дефрагментации для диска рекомендую выполнить подряд 1-5 раз, чтобы как можно лучше уплотнить размещение файлов. Можно воспользоваться и сторонним дефрагментатором, например, O&O Defrag, тогда достаточно будет и одного прохода дефрагментатора. К тому же можно активировать его службу теневой дефрагментации и тогда доступ к файлам всегда будет оптимальным.

Если дисковые ошибки не прекратятся, рекомендую при помощи реаниматора Alkid (о нем много писалось в журнале) провести проверку диска программой MHDD или Victoria. Эти программы и сам реаниматор можно скачать по ссылкам на странице Софт > Скачать полезные программы.

Проверка файла в онлайн

Довольно часто возникает ситуация когда вам присылают файл, но вы не можете быть полностью уверены в том, что он не заражен каким-либо вирусом, а установленному на вашем ПК антивирусу вы доверяете не полностью.

Специально для таких случаев создан сайт virustotal.com. Он проверит указанный вами файл на вирусы 43-мя антивирусами (!!!) и выдаст сводную таблицу о найденных угрозах.

Рис. 8. Проверим файл на вирусы

Регистрация не нужна! Пользоваться крайне просто. Заходим на http://virustotal.com и видим следующую картинку (рис. 8). Нажимаем "Choose file", выбираем подозрительный файл и нажимаем кнопку “Scan It”. Ждем когда произойдет загрузка (все это время вы будете видеть надпись "Sending file" и счетчик отгруженных килобайт). По окончании загрузки через некоторое время увидите отчет.

Если отправленный файл был проверен на вирусы кем-то ранее, у вас будет два выбора:

1) переанализировать его снова (кнопка "Reanalyze");

2) посмотреть уже готовый отчет (кнопка "View last report").

Если при отправке файла возникают непреодолимые барьеры (например, установлено специальное защитное ПО или блокируется обычная отправка) установите галочку "Send it over SSL". Это позволит отправить файл по зашифрованному соединению.

Также можно проверять ссылки. Перейдите по ссылке "Scan a URL" и вставьте подозрительный URL. Через некоторое время получите отчет.

Очень важный плюс: данный сервис постоянно обновляет базы для всех антивирусов. Результаты сканирования можно считать достаточно надежными. Но помните: лучший антивирус – это соблюдение норм безопасности в сети. Никогда не открывайте и не запускайте то, в чем вы не уверены!

Рекомендую аналогичные сервисы на русском языке http://virscan.org/ и http://virusscan.jotti.org/ru, http://antivirus-alarm.ru/proverka/.

Расблокировка WinLock, MBRLock

На эту тему мы уже не раз писали, но пройдемся еще раз, чтобы помочь тем, кто попал в беду. О вирусе WinLock и его разновидностях сказано уже не мало. Этот вирус при попадании на компьютер блокирует доступ к интерфейсу операционной системы, отображая на экране сообщения устрашающего содержания с требованием отправить платный СМС (рис. 9) на такой-то номер, чтобы получить код разблокировки.

Рис. 9

Мною было установлено, что при наличии домашней сети вирус не пытается заразить сетевые компьютеры, поэтому совершенно безопасно можно войти в интернет по локальной сети с другого компьютера и попытаться найти ключ для разблокировки вируса. При этом, если заражен головной ПК, раздающий интернет в локальную сеть, то вирус доступ в Интернет не блокирует. Этим и следует воспользоваться в этой неприятной ситуации.

Так вот, специально для наших читателей сообщаем адрес онлайн-сервиса (https://www.drweb.com/xperf/unlocker/), любезно предоставленный компанией Dr.Web, на странице которого можно указать любой отличительный код полученного сообщения, чтобы получить бесплатно код разблокировки системы.

В качестве указываемой комбинации может быть номер, на который злоумышленники требуют отправить СМС, либо код, который должен содержаться в СМС, либо номер счета (виртуального кошелька), куда следует перечислить деньги (бывают и такие сообщения). Все это годиться, чтобы сервис Dr.Web опознал разновидность вируса и выдал нам код счастливой разблокировки этого вредоноса.

Но что делать, если компьютер вообще не загружает систему, а сразу блокируется похожим вирусом? Это вирус MBRLock. Его следует удалять осторожно, предварительно разблокировав. Но разблокировать его можно, лишь оплатив ключ разблокировки.

Как раз и тут вебовцы подсуетились и создали еще один онлайн-сервис по получению кода разблокировки (http://vms.drweb.com/mbrlock16+keygen/). Генератор ключа можно скачать и самому (ftp://ftp.drweb.com/pub/drweb/tools/mbrlock16keygen.exe, размер 9 Кб).

Вирусы учатся эксплуатировать GPU

Группа исследователей из Греции и США рассказала миру о своих изысканиях в области вирусописательства, а именно о том, как им удалось создать вирус, активно использующий в работе возможности графического процессора (GPU).

Рис. 10

Авторы зловреда, экспериментировавшие с архитектурой CUDA (рис. 10), считают, что за вредоносным ПО такого рода будущее – они уверены, что вирусмейкеры очень скоро придут к тем же выводам, что и они.

Тенденция перекладывать некоторые задачи с центрального процессора (CPU) на графический процессор (GPU, встроенный в каждую видеокарту) набирает обороты, и это может сыграть хакерам на руку.

Исследователи успешно доказали, что “на плечи” GPU вполне можно переложить, к примеру, несложные механизмы самозащиты шпиона, что повышает его шансы на успех. В частности, речь идет о переносе кода и фрагментации рабочего цикла программы с поэтапной расшифровкой составляющих кода (каждый сегмент вызывается в строгой очередности и, отработав, вновь зашифровывается).

Более того, благодаря CUDA удастся существенно сократить длину кода, подлежащего исполнению в среде x86 (а потому его будет проще скрыть) и станет возможным хранить ключи шифрования непосредственно в памяти GPU.

Подробности авторы представили в ходе конференции Malware 2010, после которой был опубликован whitepaper http://dcs.ics.forth.gr/Activities/papers/gpumalware.malware10.pdf

Внимание! Атакуют руткиты!

Инженер Microsoft Malware Protection Center (MMPC) Чун Фэн написал в своем блоге о новой модификации трояна Popureb, с которой многим пользователям будет справиться весьма сложно. По словам инженера, новый вариант трояна забирается так глубоко в систему, что единственный способ удалить его – вернуть Windows к своей первоначальной заводской конфигурации.

“Если ваша система заражена трояном Trojan:Win32/Popureb.E, мы советуем вам исправить главную загрузочную запись, а затем воспользоваться компакт-диском для восстановления системы, с его помощью вернув ОС к состоянию, в котором она пребывала до заражения”, пишет Чун.

Согласитесь, что откатывать систему – это не самое удобное решение проблемы, но, увы, других решений Microsoft предложить пока не может. Помимо этого неприятного трояна, “Лаборатория Касперского” также отмечает повышенную активность последней версии руткита TDL-4 (предыдущая версия TDL-3, также известен как Alureon и просто TDL). Эта гадость только за первые три месяца 2011 года заразила 4,52 миллиона компьютеров, а новая модификация к тому же активно борется с конкурентами.

Компьютеры, зараженные TDL-4, очищаются от 20 вредоносных программ-соперников, таких как ZeuS, Gbot и Optima. Для верности троян также заносит командные сервера конкурентов в черный список, дабы не давать им нормально работать (рис. 11). Как и упомянутый выше Popureb, TDL-4 поражает главную загрузочную запись жесткого диска.

Рис. 11

Кстати, теперь зараза способна инфицировать и 64-битные версии Windows. Так что, кто из пользователей надеялся отсидеться за 64-биткой – ничего не выйдет! По словам сотрудников “Лаборатории Касперского”, “владельцы TDL пытаются создать несокрушимую ботсеть, защищенную от атак, конкурентов и антивирусных компаний”.

Впрочем, отечественным пользователям, похоже, можно не беспокоиться. Почти треть взломанных компьютеров расположены в США, еще 50% - делят между собой европейские страны, а вот бывший СНГ трояном TDL-4 совсем не охвачена. Дело в том, что распространяется TDL через партнерские программы, чьи хозяева платят деньги за заражение TDL-4.

Цены варьируются в пределах $20-200 за каждые 1000 установок, сумма зависит от географического положения жертвы. Так вот за страны СНГ, ставки минимальны (ну не нужен наш трафик никому, не нужон! ;) )

Реальность звучит как анекдот

В начале года нашел прелюбопытное объявление (http://security.ua/news/government/mvs/index.php?ELEMENT_ID=6945), прочитав которое едва удержался от гомерического хохота.

Не знаю, насколько можно этому верить, но дыма ведь без огня не бывает. Объявление гласит:

“…Главное управление МВД Украины в городе Киеве объявляет конкурс на замещение вакантной должности начальника управления по борьбе с киберпреступностью. Должностной оклад 1400-1500 гривен, надбавки за выполнение особо важных заданий во время прохождения службы в размере до 50 процентов должностного оклада с учетом оклада по специальному званию и надбавки за выслугу лет, за оперативно-розыскной, разведывательной или контрразведывательной деятельности и информационно-аналитическое обеспечение органов государственной власти и оперативно-служебной деятельности в размере до 50 процентов должностного оклада, за службу в условиях режимных ограничений в размере 15 процентов должностного оклада; ежемесячное премирование. Требования к кандидату…”

Узнаю сложившееся уже десятилетиями отношение наших чиновников к решению важных проблем. Ну, как тут не разразиться смехом сквозь слезы? Экономят на специалистах, чтобы разъезжать на Bentley, Porsche Cayenne или Jaguar XJ.

Это уже не смешно, это просто позор для нашего государства, ведь на такой оклад сегодня не то, что сертифицированного IT-шника не найти, но даже уборщицу.

© Владислав Демьянишин

| Copyright © 2000-2024 & developed by Amonit Graphic design by Дубровина Мария | |

При использовании материалов сайта активная ссылка на http://sulfurzona.ru обязательна.

Весь оригинальный контент защищен сервисом Яндекс Вебмастер и сервисами проверки уникальности текста content-watch.ru, text.ru, advego.ru, etxt.ru, copyscape.com. |

|